Təhlükəsizlik tədqiqatçıları deyirlər ki, G1 humanoid robotları gizli şəkildə Çinə məlumat göndərir və asanlıqla sındırıla bilər

Paul Arnold tərəfindən , Phys.org

Gaby Clark tərəfindən redaktə edilmiş , Robert Eqan tərəfindən nəzərdən keçirilmişdir

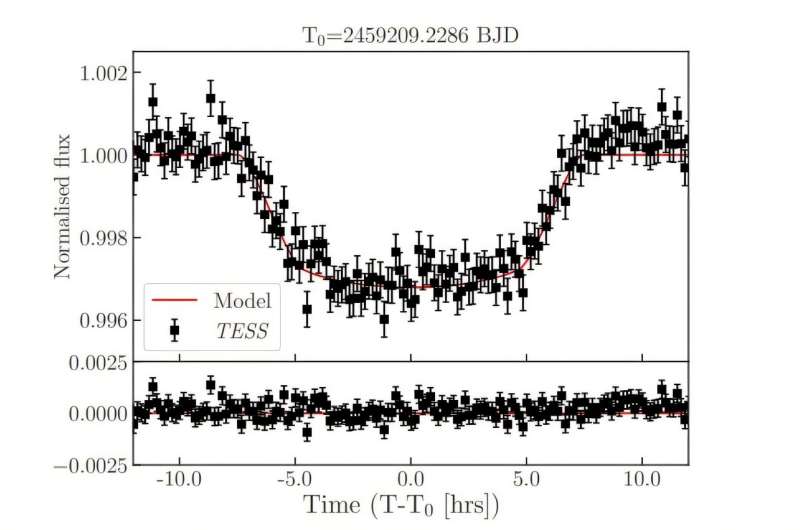

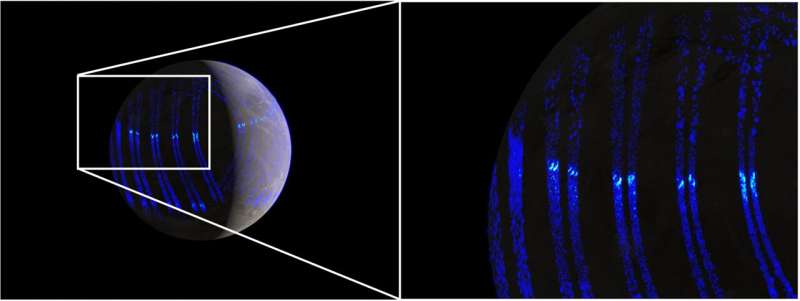

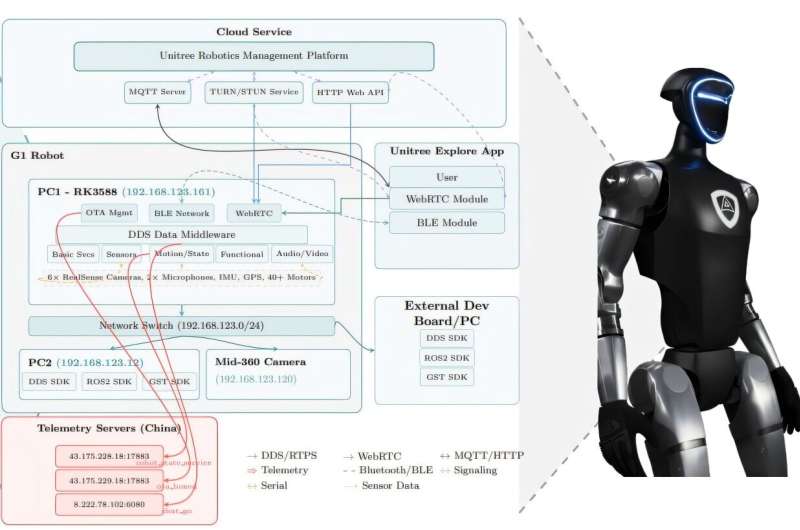

Redaktorların qeydləriSəlahiyyətli bulud xidmətləri, telemetriya serverləri və maneələrin qarşısının alınması, yolun planlaşdırılması və DDS/ROS2 uyğunluğu ilə nitqin tanınması (sağda) daxil olmaqla daxili komponentləri göstərən kommunikasiya yolları olan yüksək səviyyəli ekosistem. Kredit: arXiv (2025). DOI: 10.48550/arxiv.2509.14139

Tədqiqatçılar artıq laboratoriyalarda və bəzi polis idarələrində istifadə olunan maşın olan Unitree G1 humanoid robotunda ciddi təhlükəsizlik qüsurlarını aşkar ediblər. Onlar kəşf etdilər ki, G1 gizli müşahidə üçün istifadə edilə bilər və potensial olaraq şəbəkələrə tam miqyaslı kiberhücum edə bilər.

Bu, elmi fantastika kabusları, sizə gizli şəkildə casusluq edən və uzaq hakerlər tərəfindən idarə oluna bilən robotlar kimi səslənir. Bununla belə, narahatlıq realdır, çünki bu tip robotlar evlərdə, bizneslərdə, kritik infrastrukturda və ictimai yerlərdə getdikcə daha çox yayılmışdır .

Robotlar yaramazlıq edəndə

ArXiv preprint serverində mövcud olan yeni araşdırmada Alias Robotics şirkətinin kibertəhlükəsizlik üzrə mütəxəssisləri G1-də rəqəmsal auditi necə həyata keçirdiklərini, daxili proqram təminatının tərsinə çevrildiyini və kritik zəif cəhətləri müəyyən etmək üçün daxili kommunikasiyalarına qulaq asdıqlarını təsvir edirlər.

Ən ciddi çatışmazlıqlardan biri onun bir çox istehlakçı robotları tərəfindən istifadə edilən Wi-Fi-a qoşulmaq üçün Bluetooth Low Energy (BLE) quraşdırmasında idi. Tədqiqat bu prosesi qoruyan şifrələmənin inanılmaz dərəcədə zəif olduğunu və asanlıqla pozulduğunu müəyyən etdi. O, hər bir Unitree robotunun içərisində gizlənmiş tək, gizli rəqəmsal açara əsaslanır və sadəcə olaraq “unitree” sözünü sərt kodlu açarla şifrələmək təhlükəsizlikdən yan keçmək və robotun bütün sisteminə nəzarəti əldə etmək üçün kifayət idi. Bu o deməkdir ki, haker onu asanlıqla ələ keçirə və onu məhv etmək və ya digər cihazlara hücum etmək üçün zərərli əmrlər yeridə bilər.

G1-in istifadəçilərin bundan xəbəri olmadan hər beş dəqiqədən bir Çindəki serverlərə gizli və davamlı olaraq məlumat göndərən troyan atı kimi çıxış etməsi də eyni dərəcədə maraqlı idi. Komanda həmçinin G1-in bort kompüterinin hücum əməliyyatları üçün istifadə oluna biləcəyini göstərdi. Bundan əlavə, robotun daxili konfiqurasiya fayllarını qorumaq üçün fərdi şifrələmə metodu əsas etibarilə qüsurludur, çünki o, hər robotda eyni olan sadə, statik açardan istifadə edir. Buna görə də, haker bir robotun kilidini qıra bilsəydi, hamısının kilidini qıra bilərdi.

Tədqiqat insanabənzər robotların, xüsusən də həssas mühitlərdə işləyənlərin təhlükəsizliyinin gücləndirilməsinə ehtiyac olduğunu vurğulayır. Tədqiqatçılar öz məqalələrində şərh etdikləri kimi, bu, təhlükəsizlik haqqında düşüncələrimizdə böyük bir dəyişikliyi ehtiva edəcək. “Bizim tapıntılar göstərir ki, insanabənzər robotların təhlükəsizliyini təmin etmək fiziki-kiber konvergensiya sistemlərinə xas olan unikal problemləri həll etməyə qadir olan adaptiv kibertəhlükəsizlik AI çərçivələrinə doğru əsas paradiqma dəyişikliklərini tələb edir.”

Tədqiqatçılar Unitree-ni qüsurlar barədə xəbərdar etməyə çalışdılar, lakin bəzi ilkin ünsiyyətdən sonra şirkətdən cavab almağı dayandırdılar. Beləliklə, onlar öz tapıntılarını ictimaiyyətə təqdim etmək qərarına gəldilər.

Müəllifimiz Paul Arnold tərəfindən sizin üçün yazılmış , Gaby Clark tərəfindən redaktə edilmiş və Robert Eqan tərəfindən yoxlanılmış və nəzərdən keçirilmiş bu məqalə diqqətli insan əməyinin nəticəsidir. Müstəqil elmi jurnalistikanı yaşatmaq üçün sizin kimi oxuculara güvənirik. Bu hesabat sizin üçün əhəmiyyət kəsb edirsə, lütfən, ianə (xüsusilə aylıq) nəzərdən keçirin. Siz təşəkkür olaraq reklamsız hesab əldə edəcəksiniz .

Daha çox məlumat: Víctor Mayoral-Vilches et al, Cybersecurity AI: Humanoid Robots as Attack Vectors, arXiv (2025). DOI: 10.48550/arxiv.2509.14139

Jurnal məlumatı: arXiv

© 2025 Science X Network